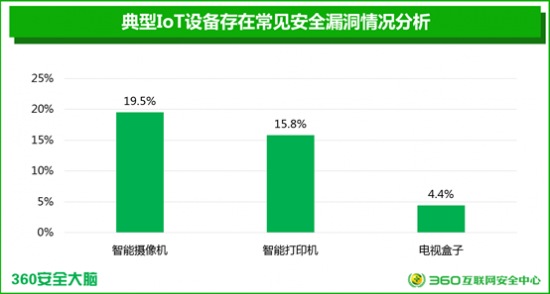

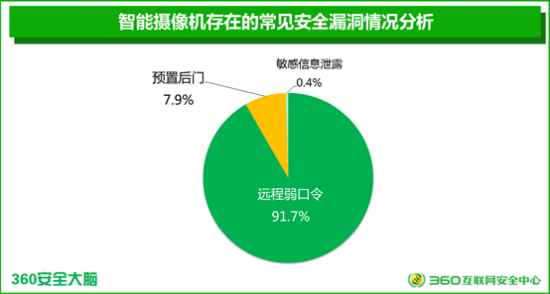

导读:19.5%的智能摄像机存在上述常见安全漏洞,是三类设备中最“危险”的IoT设备。而在智能摄像机存在的漏洞中,远程弱口令漏洞占比最高,为91.7%。这一漏洞发生在智能摄像头上,可能导致摄像头变“偷窥狂”,泄露用户隐私。

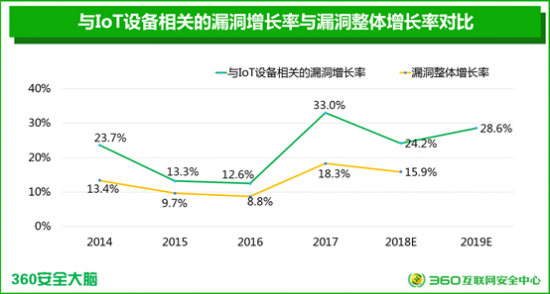

智能设备正在成为新的安全威胁,一份研究报告指出,如果不采取有效措施,智能设备的安全漏洞将会以每年超过20%的速度增长。

11月27日,360安全大脑发布了国内首个智能设备安全报告,这份名为《典型IoT设备网络安全分析报告》从智能摄像机、电视盒子、智能打印机等家庭及办公场景下最常见的IoT设备入手,进行了50余个品牌近200种不同机型产品的抽样检测与分析,并围绕厂商安全服务水平、用户安全意识、IoT安全趋势等维度,系统分析了典型IoT设备的安全问题。

报告显示了严峻的IoT安全现状,指出一些常见漏洞可轻易导致IoT设备丧失控制权,任人摆布。这些与用户“朝夕相处”的IoT设备将带来更严重的安全威胁,而智能摄像头首当其冲,成为“最不安全”的智能设备。

此外。报告还预计,如果不采取有效措施提高IoT设备安全性,2019年,与IoT设备相关的漏洞将以28.6%的速度增长,安全形势不容乐观。

智能摄像头最危险:近五分之一存在漏洞

该报告研究对象为IoT设备危害最大,也最为普遍的三大类安全漏洞:远程弱口令漏洞、预置后门漏洞和敏感信息泄露漏洞在不同智能设备上的分布情况。

检测显示,8.4%的受检设备存在远程弱口令漏洞,是影响最广泛的漏洞,弱口令极易被破解,继而导致设备丧失控制权,危害后果严重。

目前的智能设备远程操作已经是“标配”,比如利用手机查看家中智能摄像机的画面、网页管理打印机等设备、上传下载文件等。

所谓远程弱口令,即使用的远程服务只设置了简单密码,比如admin、password、12345678等常见字母、数字组合,以及个人姓名、生日、电话号码、身份证号等,。

报告显示,19.5%的智能摄像机存在上述常见安全漏洞,是三类设备中最“危险”的IoT设备。而在智能摄像机存在的漏洞中,远程弱口令漏洞占比最高,为91.7%。这一漏洞发生在智能摄像头上,可能导致摄像头变“偷窥狂”,泄露用户隐私。

此外,智能打印机存在的漏洞中,远程弱口令漏洞占比最大,为95.8%。在企业的日常工作场景中,远程传输文件进行打印是再熟悉不过的行为。如果打印机管理员疏于修改打印机出厂设置的远程服务弱口令,可能引发商业机密的泄露,带来不可估量的损失。

在电视盒子暴露的漏洞中,敏感信息泄露漏洞占比高达92.7%,远超其他类型漏洞。该漏洞主要由敏感数据存储未加密、采用明文传输等原因导致。利用这些漏洞,攻击者能远程查看用户电视设备播放的节目列表、历史记录,甚至造成用户的视频网站账号密码泄露。

报告强调,除这三大类漏洞外,不同的IoT设备中还存在更大比例的其他类漏洞,整体安全情况不容小觑。

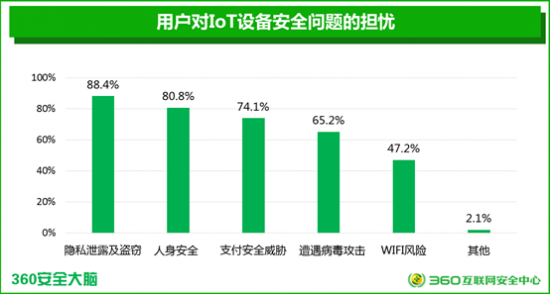

用户最担忧隐私泄露、人身财产安全

360安全大脑对IoT设备用户的调研显示,提升生活便捷程度、享受科技体验、守护家庭安全为用户购买IoT设备的三大原因。但是,用户对IoT设备的担忧,也同样来源于安全方面。

调研数据显示,用户对IoT设备最担忧的安全问题是隐私泄露及盗窃,其次是人身安全、支付安全、病毒攻击和WIFI风险。用户所担心的这些方面,也是IoT设备目前被诟病最多的威胁。

根据调研,只有36.0%的网友表示,从未遭遇过IoT设备安全问题。4.5%的用户表示经常被各种安全问题轰炸,饱受叨扰;18.1%的用户表示曾遭遇过安全问题,虽然加强了防护,但仍然防不胜防;另外高达40.1%的用户表示,不知道是否曾遭遇过智能硬件安全问题,但个人信息可能已经被泄露了。

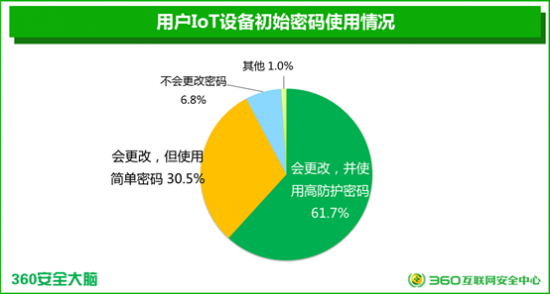

除了IoT设备本身的漏洞,用户的忽视以及不安全使用,也是造成IoT设备安全问题的重要因素。用户的不安全使用行为包含不修改默认密码、设置弱密码、不升级打补丁、安装过多插件等。

密码方面,用户使用弱密码或使用默认密码,是重要的安全隐患之一。360安全大脑通过对用户的调研显示,61.7%的用户会修改密码并设置高防护密码,而30.5%的用户会使用弱密码,还有6.8%的用户根本不去修改密码。

定期升级系统或给漏洞打补丁,是确保IoT设备安全性的重要举措。360安全大脑对用户的调研显示,大部分用户会及时升级、打补丁,分别占比49.3%和63.0%;0.9%的用户不去修补漏洞,7.5%的用户不去升级网络端口;其余则是大部分会、偶尔会。也就是说,用户的安全意识仍然不够高。

厂商是第一责任人,三成厂商不考虑安全问题

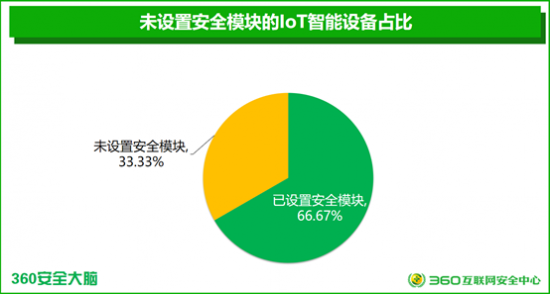

厂商是守卫IoT安全的第一道关口,其能否为IoT设备设置安全模块、高强度的出厂密码,及时修复漏洞,都关系着IoT设备的安全。

然而,报告通过对流行IoT设备制造商的抽样调查发现,有66.7%的厂商会为部分IoT产品设置安全模块,另有33.3%的厂商则在设计IoT产品时完全不考虑安全问题,不设置安全模块。这种情况在中小厂商和初创厂商中更为普遍。

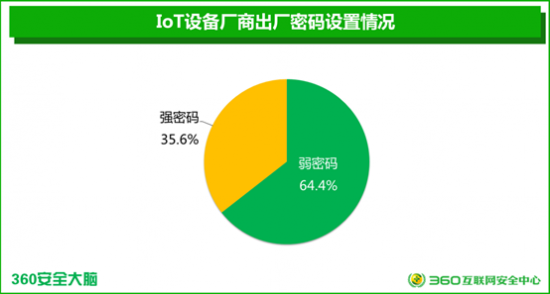

此外,厂商能否为IoT设备设置高强度的出厂密码,关乎IoT设备安全。360安全大脑监测数据显示,在进行抽样调查的IoT设备中,出厂设置弱密码的设备数量占比高达64.4%,存在较高的被暴力破解风险,危及用户隐私。

约三分之二的厂商,未能在接到第三方报告后,三个月内修复系统漏洞。除安全意识不足的因素外,在IoT行业,很多厂商由硬件厂商转型而来,其软件和安全技术相对欠成熟,这也可能带来“不修复或延迟修复”情况。

对此,360安全大脑给出6项安全建议:产品上市前应与专业安全产商、安全机构合作,进行充分的安全检测;建立和健全产品更新机制,产品投入市场后定期更新维护产品,提供完备的用户服务;产品在设计时,就应置入安全模块,在整体产品设计架构中充分考虑安全性;使用开源软件开发的系统,应该在使用之前进行源代码安全检测;密切关注CNVD、补天等第三方漏洞平台的安全通报,第一时间发现相关安全漏洞并修复;产品设计弱口令修改提醒功能,向用户警示安全风险,督促用户尽快修改初始密码。

2019年IoT设备相关漏洞增长率逾28% ,远超整体漏洞增长率

美国国家信息安全漏洞库披露的近5年的漏洞数据显示,与IoT设备相关的漏洞增长率远高于漏洞整体增长率。

以2017年为例,全网安全漏洞增长率为18.3%,但IoT设备的漏洞增长率高达33%,高于全网漏洞增长率14.7%。

360安全大脑根据2017年与2018年的数据保守预测,如果不采取有效措施提高IoT设备安全性,2019年,与IoT设备相关的漏洞将以28.6%的速度增长,安全形势不容乐观。

近些年,IoT安全事件频发。

2016年10月发生的美国断网事件,实际上就是由一个名为Mirai的僵尸网络控制全球89万个IoT设备(主要是智能摄像机),对美国DNS解析服务商Dyn发动DDoS攻击所引起的。这一事件大大改变了人们对IoT安全的认知:物联网设备、智能家居的安全漏洞原来不仅仅是会威胁个人隐私,只要数量足够多,也会威胁国家安全。

2017年3月,Spiral Toys旗下的CloudPets系列动物填充玩具遭遇数据泄露,涉及玩具录音、MongoDB泄露的数据、220万账户语音信息等;今年8月,美敦力公司(Medtronic)心脏起搏器被曝出安全漏洞,攻击者可以远程操控心脏起搏器,直接危及使用者生命安全。

不仅如此,自2017年下半年以来,挖矿木马的流行也扩散到了IoT领域,大量的IoT设备被黑客批量扫描控制,进行挖矿活动。只要联网的IoT设备存在远程漏洞,都有可能被攻击者所控制。而如智能电视、电视盒子等网络设备的安全漏洞,也使攻击者有可能通过远程攻击窃取和监控用户上网信息,甚至盗取用户上网帐号。

在此次报告发布的同时,360也发布了 IoT安全生态守护计划。据悉,360在IoT安全方面已有多年积累,具备IoT安全感知能力,能做到对漏洞监测和预警。360愿意将IoT安全防御方面的经验、数据、技术、能力开放出来,与大家进行合作,向生态厂商开放,携手多方共同打造IoT安全生态。